皆さんご無沙汰しています~

職場の異動に伴う引っ越し等があり。。ここしばらくは超バタバタしていました~(^^;)

今回、知り合いの方からFortigate-60Dを譲っていいただきましたので

稼働点検兼ねてブログに残そうかと思います!!

お品書きです!

1 Fortigate-60Dとは

2 今回の構成

3 今回の設定

4 通信確認

以上になります!

それでは始めます~

1 Fortigate-60Dとは?

FortiGate-60Dは、小規模な拠点、支社、顧客構内設備(CPE)、

および小売業のネットワークに最適なエンタープライズ クラスの包括的な

セキュリティ保護機能を提供します。

https://www.nvc.co.jp/pdf/product/fortinet/FGT60DDS.pdf

ヤフオクなどで検索していただければけっこうお安く入手できますね~

あとフォロワーさんから情報提供いただいた

Fortigateの機種毎による対応OS一覧もこちらのございます!

★以下の書籍も良さげだと思います!(私も持ってます(^^;))

Fortigateで始める企業ネットワークセキュリティ 日経BP社

2 今回の構成

今回の構成は以下の通りです!

基本的な構成になってます

具体的にはinternal側に接続されているホスト(今回はVMのUbunto)からWAN1側

にあるCiscoルータのループバックインタフェースと通信できるかを確認しています

(ちなみにNAT接続です)

3 今回の設定

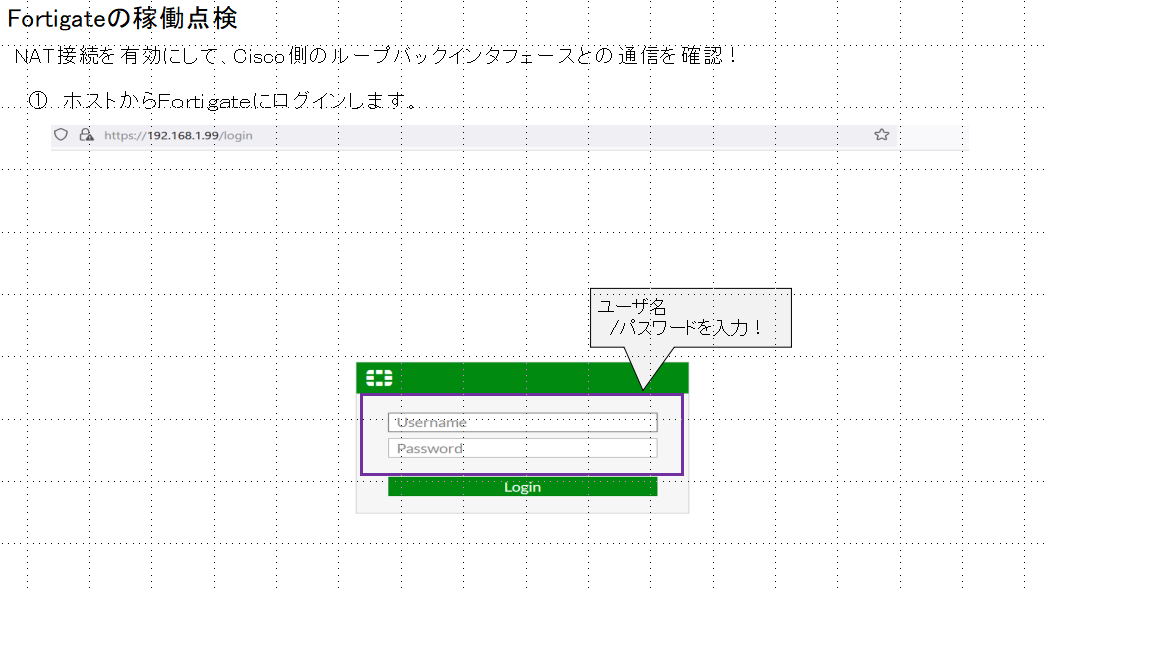

① ホストからFortigateにWebログインします。

ホスト(Windows)からFortigateにログインします。

接続するポートはInternalポート(今回は1番ポート)に接続します。

デフォルトでDHCPによりIPが払い出させるためホスト側はDHCP設定にします。

ブラウザでhttps://192.168.1.99 にアクセス

(警告画面がでますがそのままアクセスしましょう~)

② 基本設定をします。

ホスト名、時間、タイムゾーン、言語を設定します

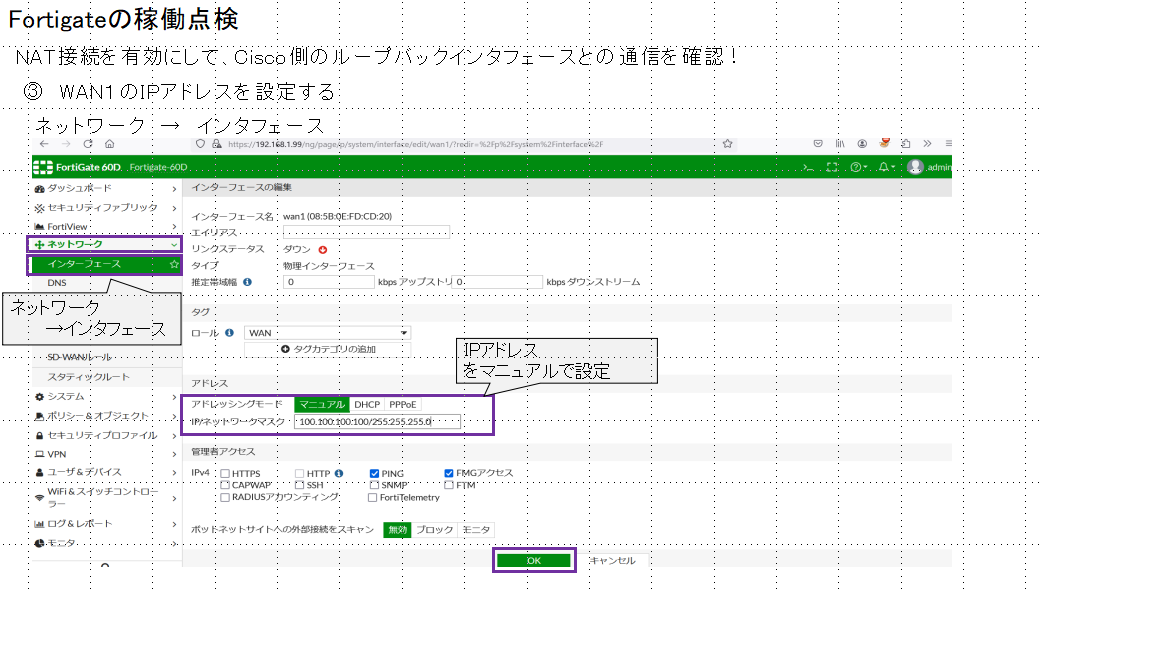

③ WAN1のIPアドレスを設定します。

対向のCiscoルータとの同一セグメント(100.100.100.0/24)に設定します

④ 以下の設定を確認します。

(1) ルーティング情報の設定

今回はデフォルトルートを設定

(2) Policyの設定

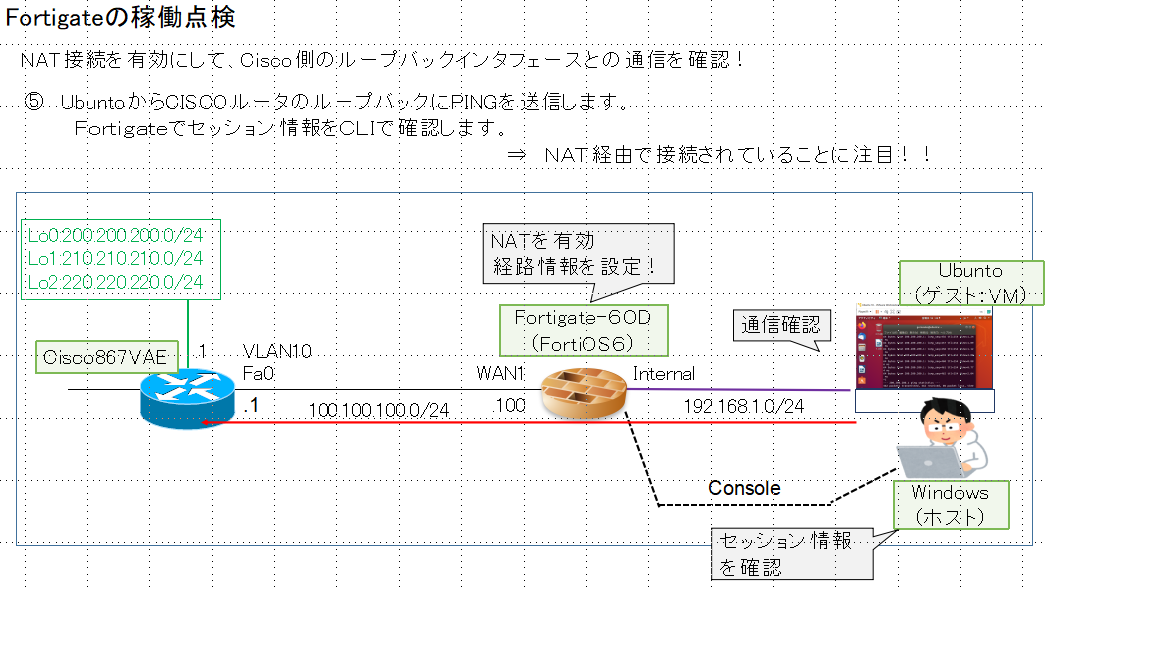

⑦ ホストからCISCOルータのループバックにPINGを送信します。

Fortigateでセッション情報をCLIで確認します。

⇒ NAT経由で接続されていることに注目!!

ここではCiscoルータに割りあてたループバックインタフェースに対してのセッションを監視するため

以下のようにしました

get system session list | grep 200.200.200.1

CLIによるセッション情報の確認方法は以下にも記載されています!

無事稼働点検できました~

実はxのフォロアーさんからもFortigate2台を譲り受けたので、こちらも活用していきたいと思います!

お読みいただきありがとうございました~(^^;)