お疲れさまです!!

今回はテスト自動化ツールであるNEEDLEWORKを使用したネットワーク構成及びネットワーク疎通テストの要領について紹介したいと思います!!

実はもっと前にブログを書こうかなと思っていたのですが。。

バタバタしていてこの時期になってしまいました。。

すでに分かりやすい記事もあるので。。。

またまだ出遅れ感が否めませんが。。(;^_^A

参考になる記事

ネットワークのおべんきょしませんか?

ネットワークテストを自動化!NEEDLEWORKがスゴイ!

お品書きです~

1 NEEDLEWORKとは??

2 NEEDLEWORKの入手方法

3 NEEDLEWORKを使用したネットワーク通信テスト

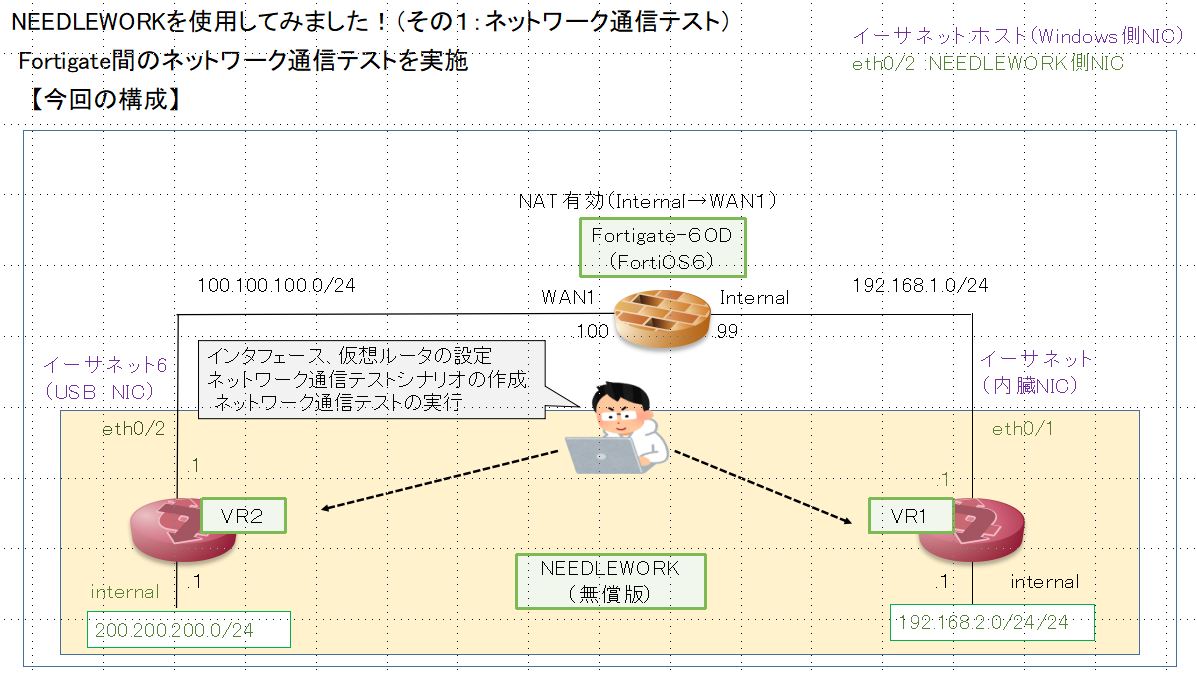

(1) 構成図

(2) Fortigate間のネットワーク通信テストを実施

【事前準備】

【NEEDLEWORKの設定】

【NEEDLEWORKのテスト】

以上になります。

では始めますね~

1 NEEDLEWORKとは??

( https://www.ap-com.co.jp/ja/needlework/ )は、エーピーコミュニケーションズのテスト自動化ツールです!!

本来であれば有償のソフトウェアですが太っ腹な感じのエーピーコミュニケーションズさんが無償版を提供しています~(すごい!!)

下記のサイトでメアドを登録すればダウンロードリンクを送付いただけます(^^;)

皆さんも是非ダウンロードを~

無償版と有償版の機能の違いはこちらに!!

今回は第1弾ということで ”Ping / Tracerouteテスト機能” を使用しました~

Ping / Tracerouteテスト機能について

検証端末が不要になります

NEEDLEWORKがバーチャルホストを生成するため端末を用意する必要がなくなり、

Ping、トレースルートを一括で簡単に行うことが可能です。

エビデンスはテスト完了後に実行結果をまとめて自動で保存されますので、

面倒なエビデンス取りまとめ作業は不要となり、取り漏れによる

再テストといった無駄も未然に防げます。

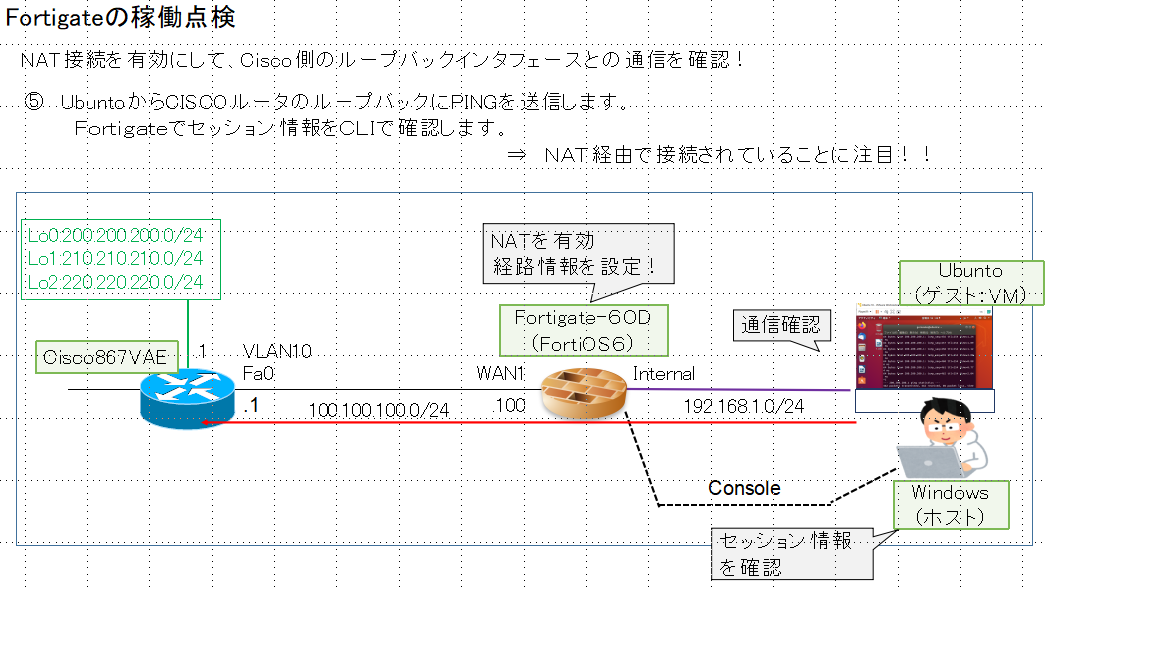

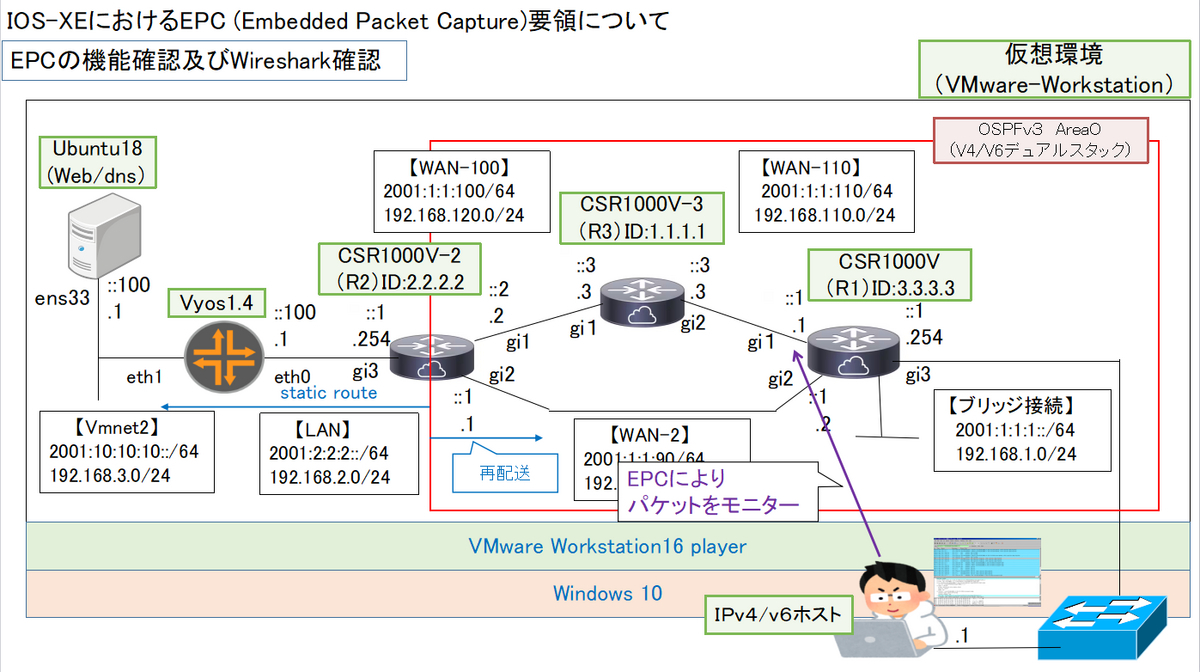

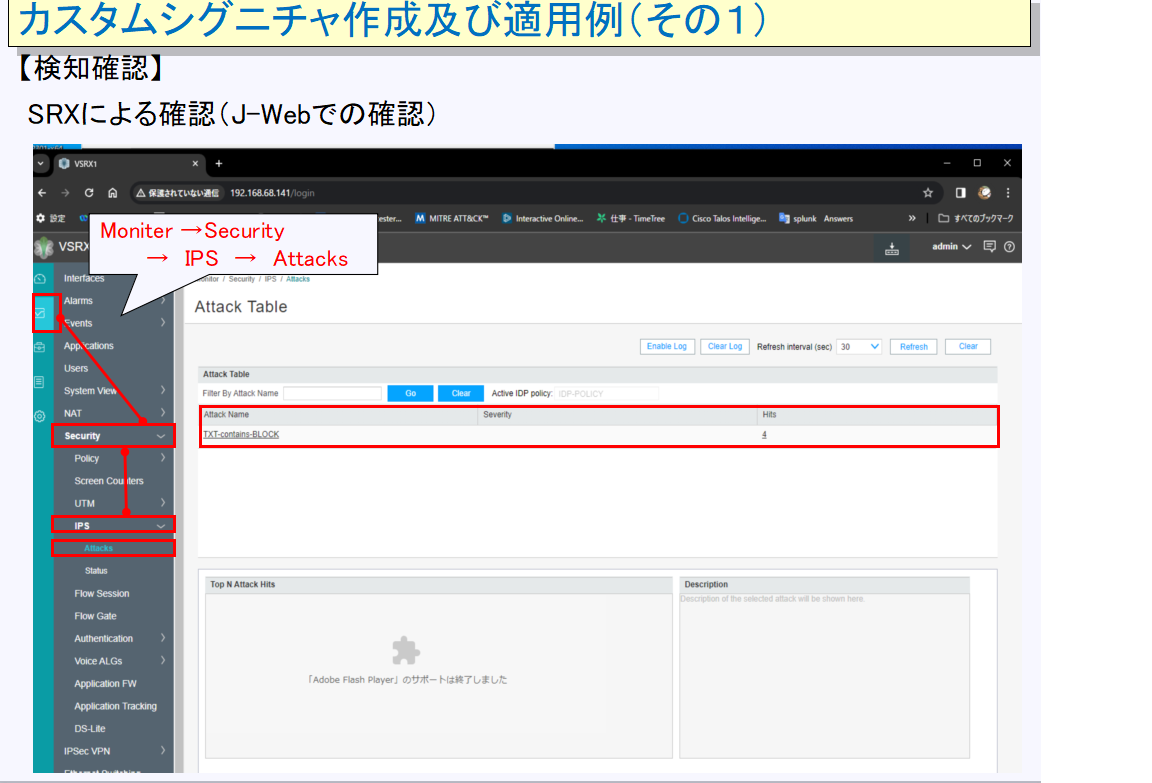

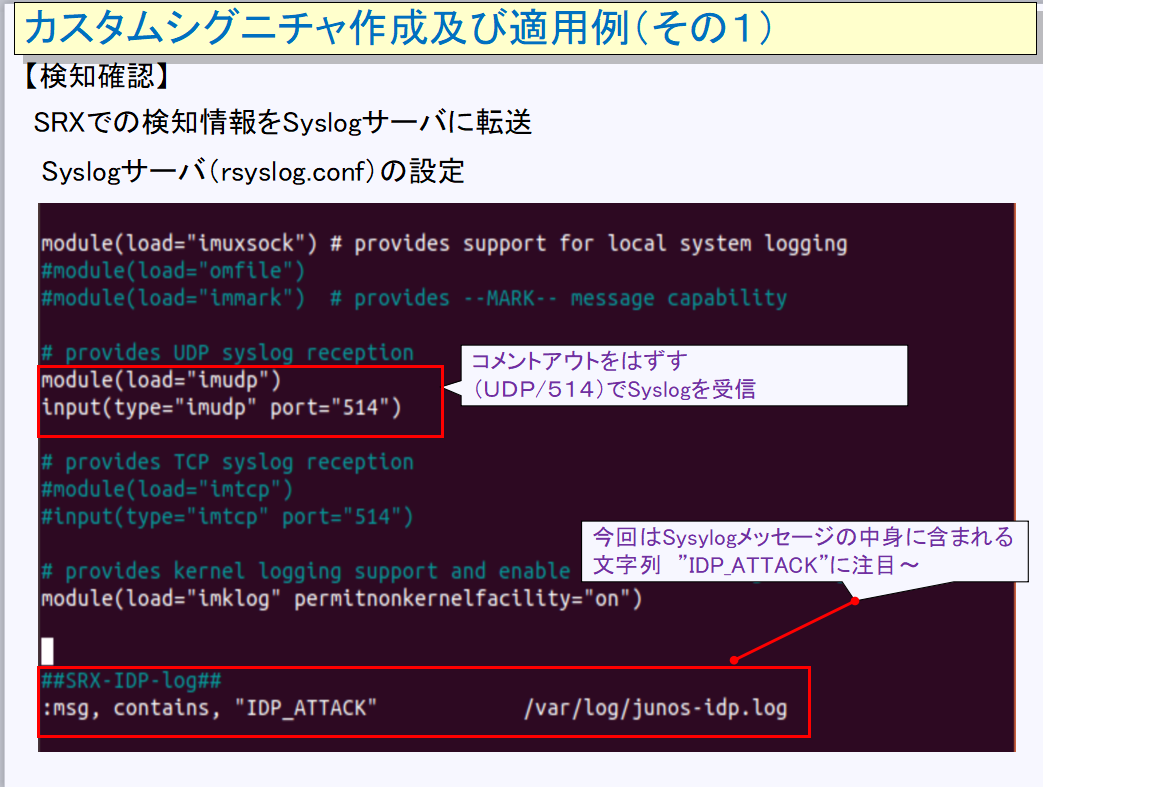

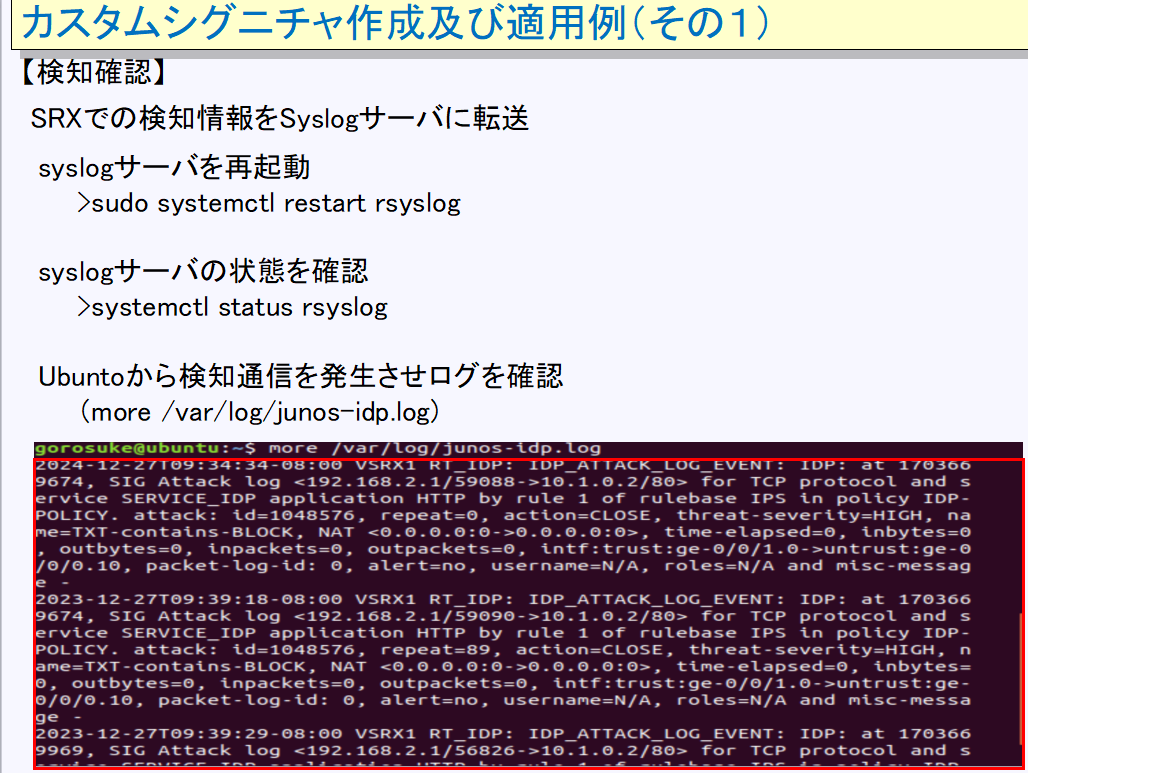

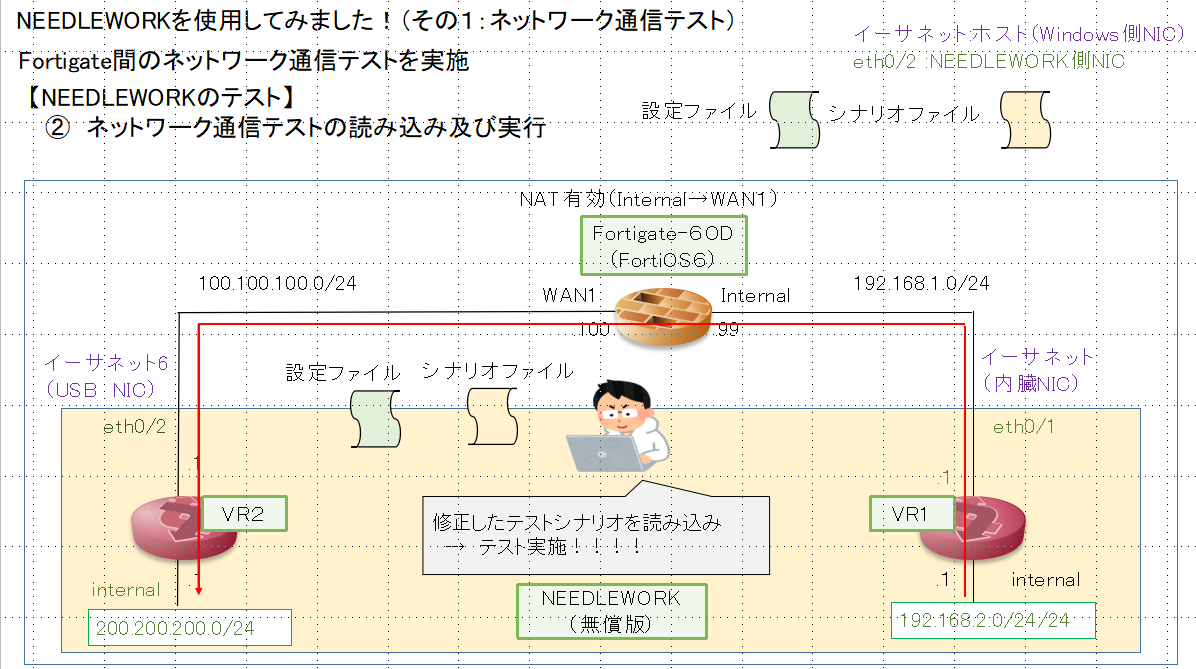

3 NEEDLEWORKを使用したネットワーク通信テスト

今回はFortigate間通信をNEEDLEWORKのネットワーク通信テスト機能で

確認しました~

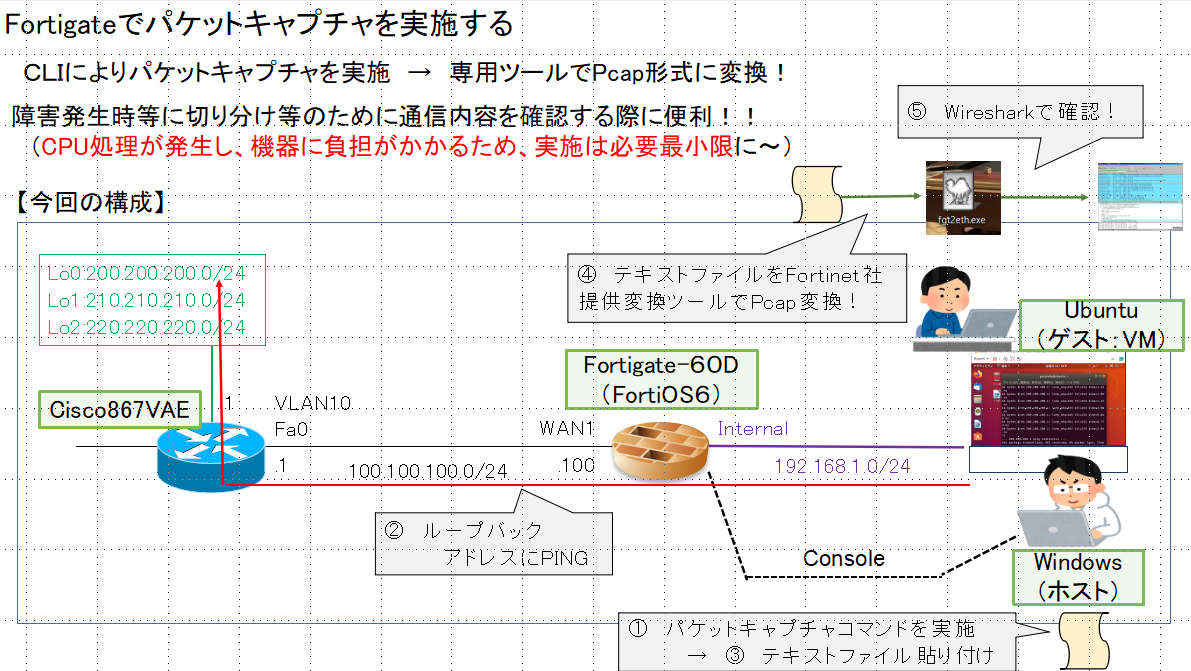

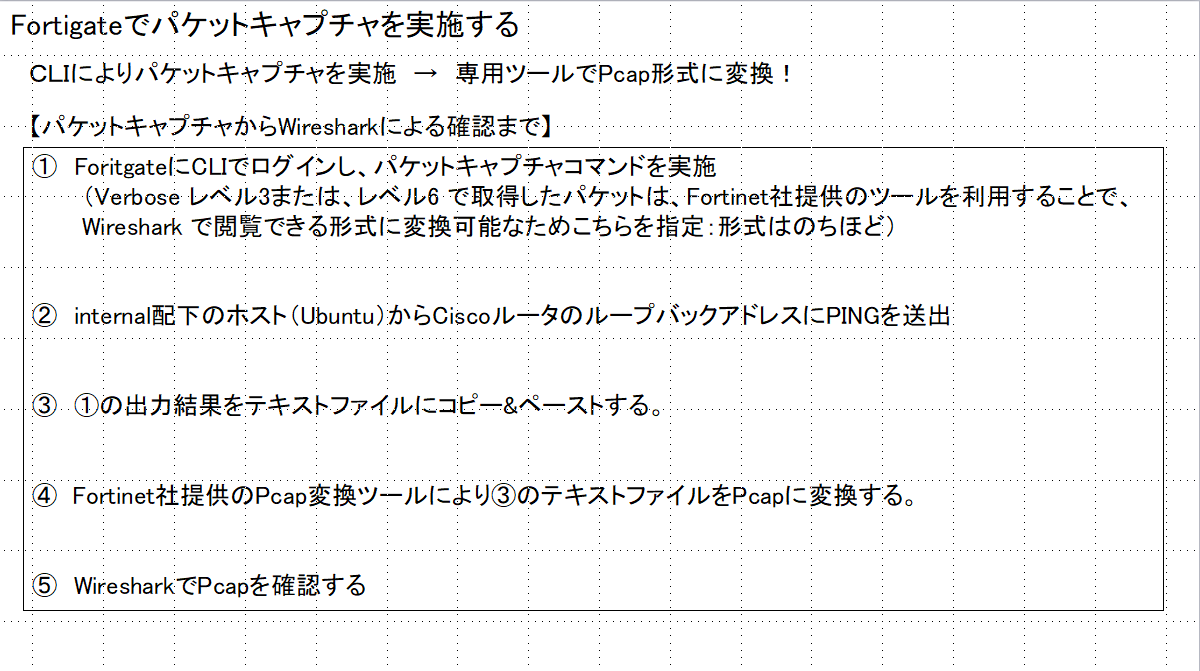

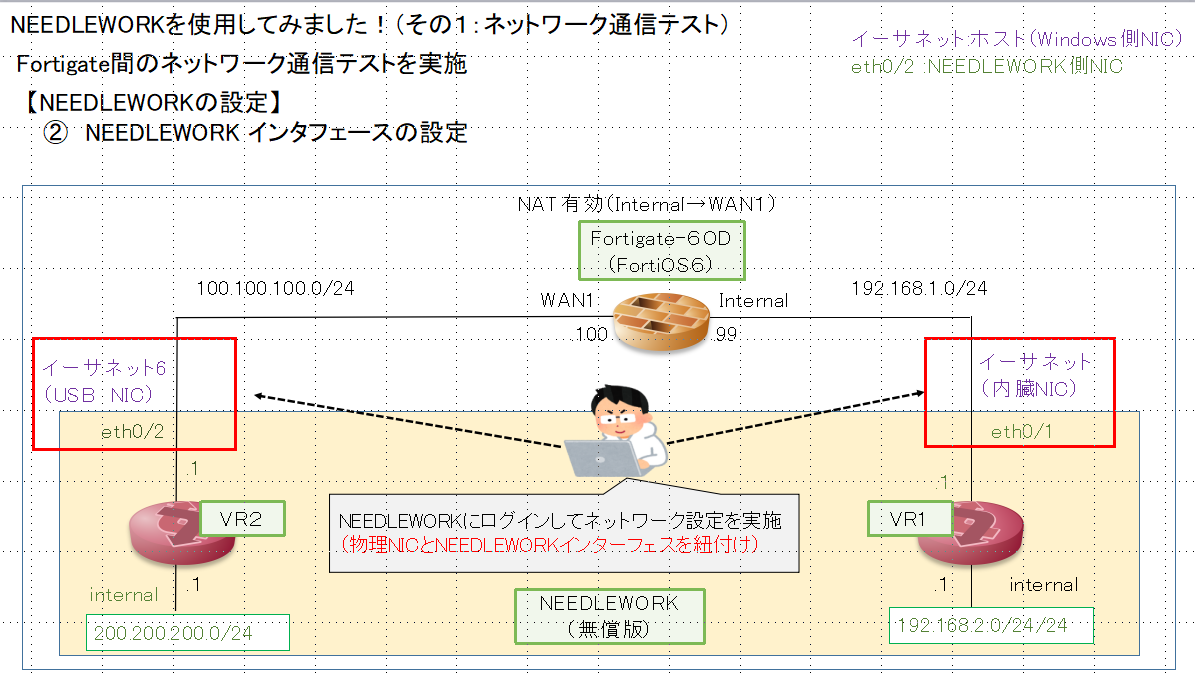

(1) 構成図

以下のようになります。

今回はUSB対応のNICを追加して、Fortigateの両端に挟み込む形を

構成しています!!

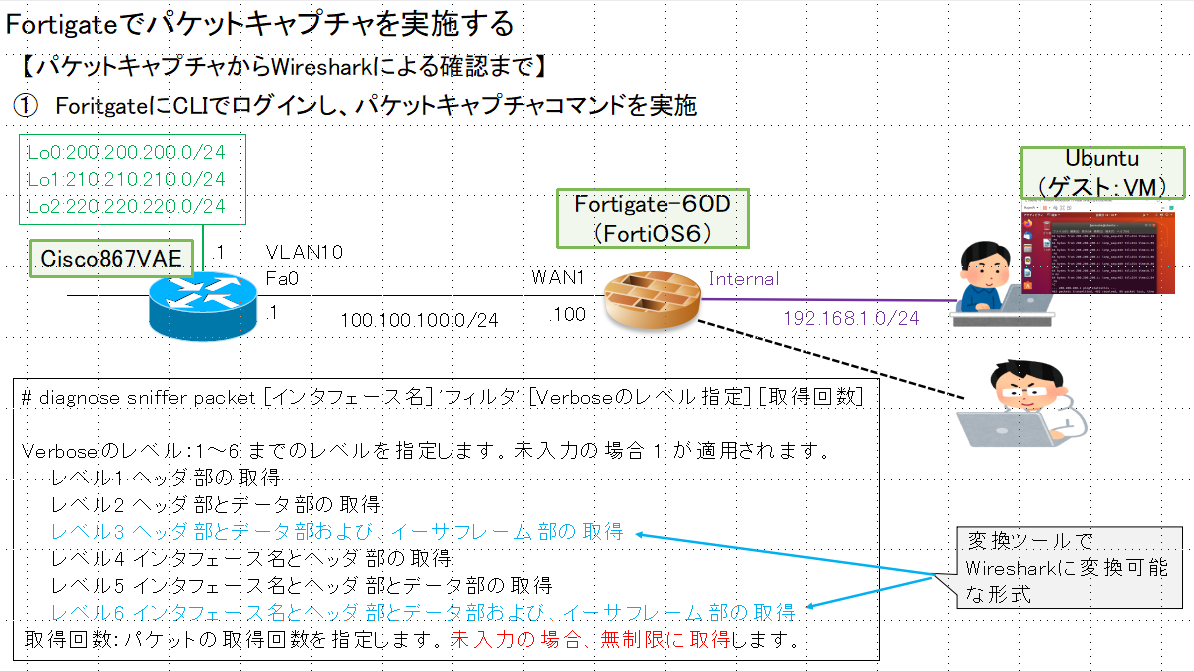

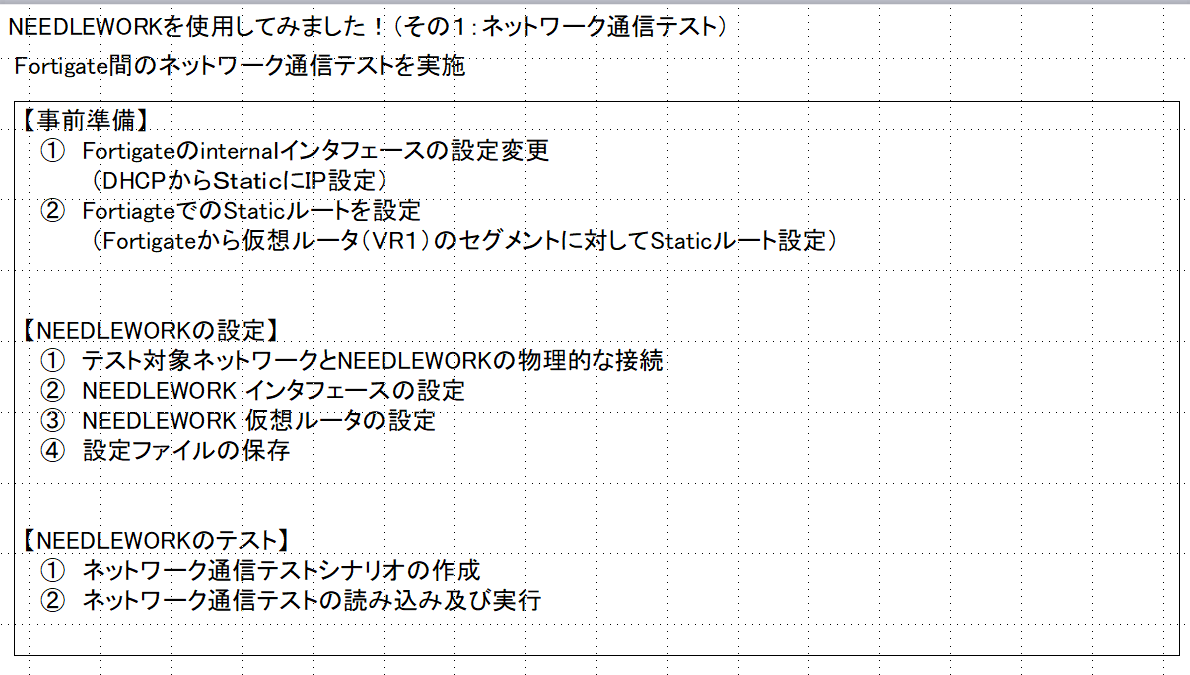

(2) Fortigate間のネットワーク通信テストを実施

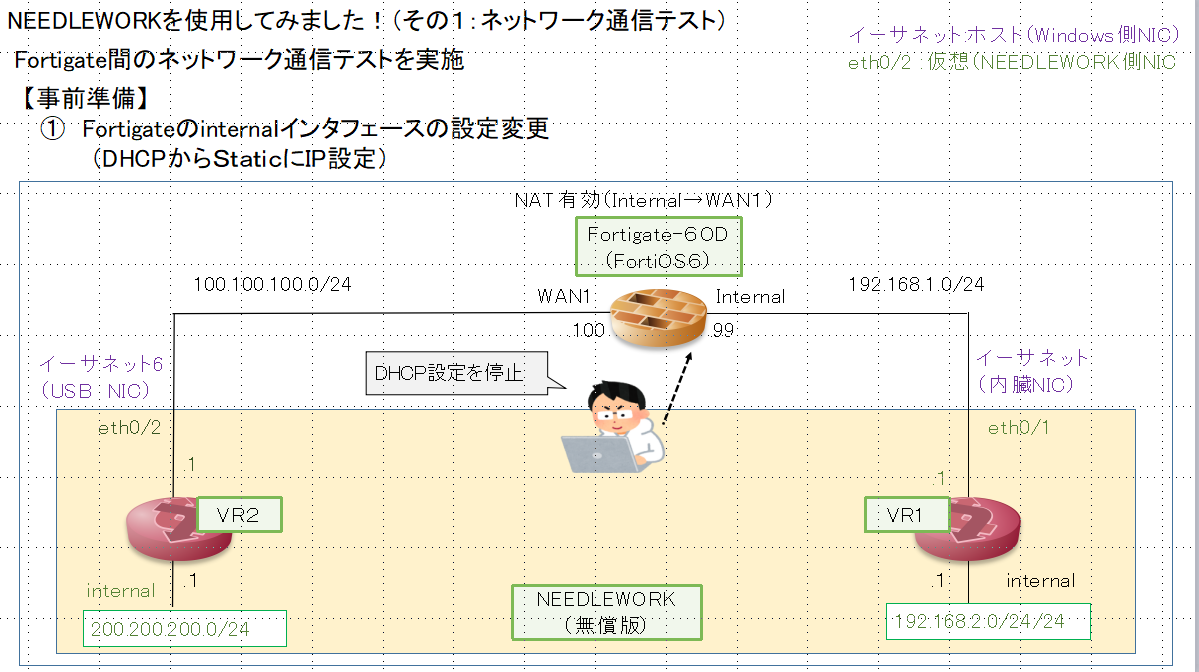

【事前準備】

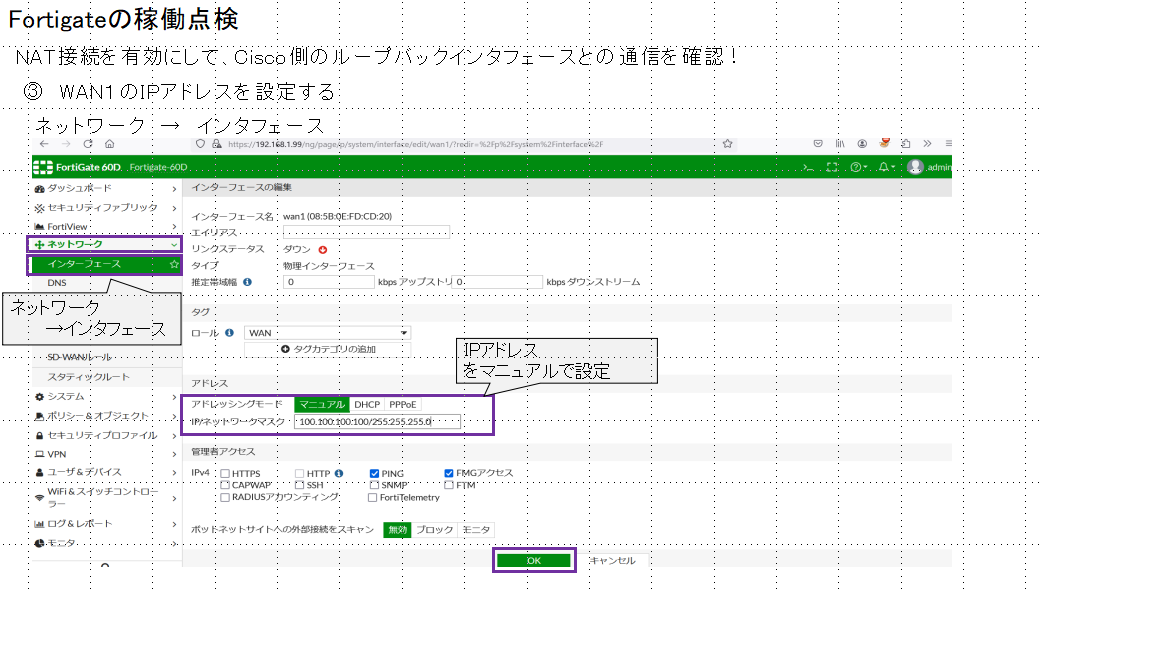

① Fortigateのinternalインタフェースの設定変更

(DHCPからStaticにIP設定)

Fortigateにログインしてネットワーク→インタフェースを選択

→Internal(ハードウェア)を選択

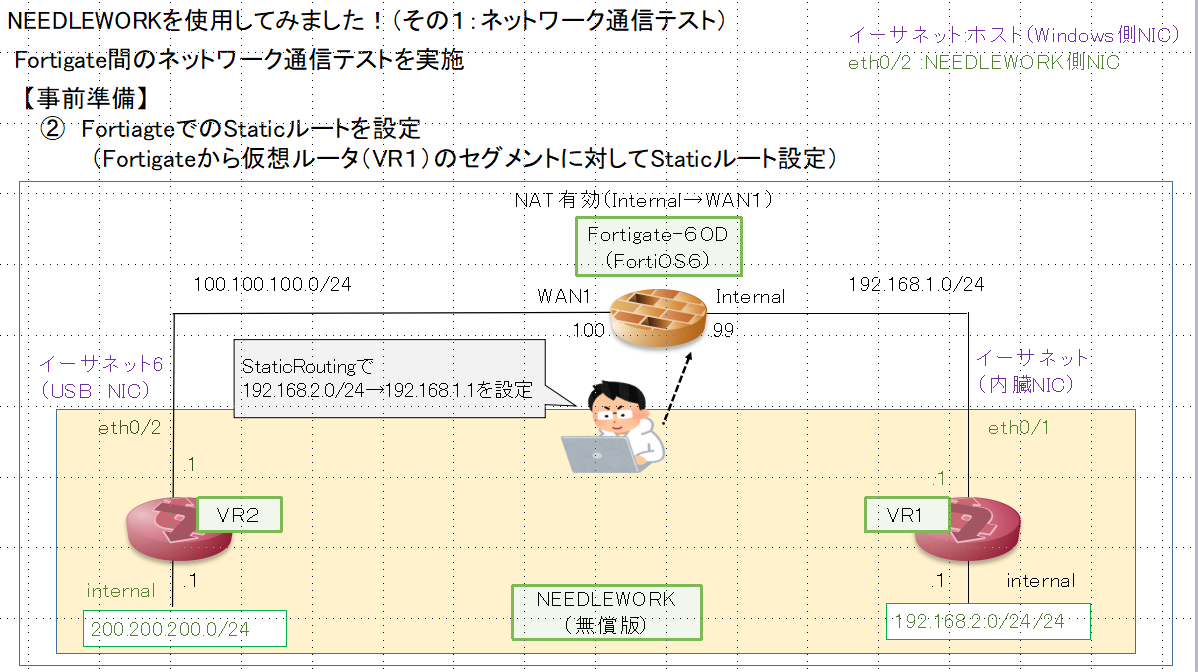

② FortiagteでのStaticルートを設定

(Fortigateから仮想ルータ(VR1)のセグメントに対してStaticルート設定)

ネットワーク → スタテックルーティングを選択 → 新規作成

↑ 192.168.2.0/24 → ネクストホップ 192.168.1.1 で設定

設定後の経路情報を確認します~

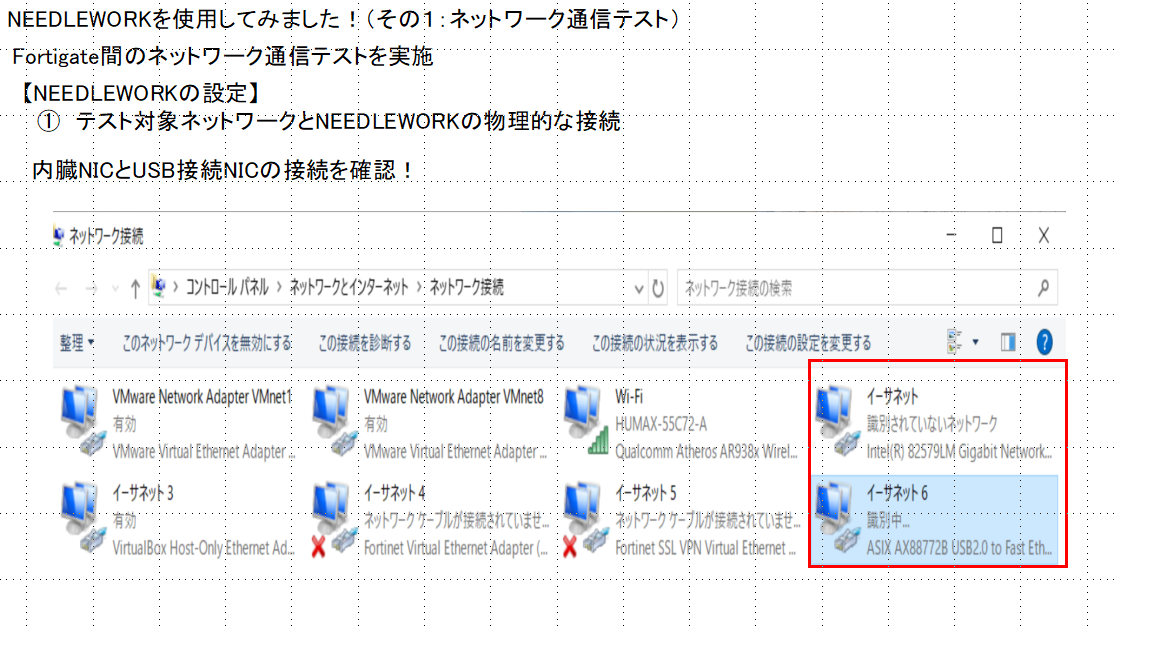

【NEEDLEWORKの設定】

① テスト対象ネットワークとNEEDLEWORKの物理的な接続

(イーサネット(内臓NIC)とイーサネット6(USB NIC))はUPしています!

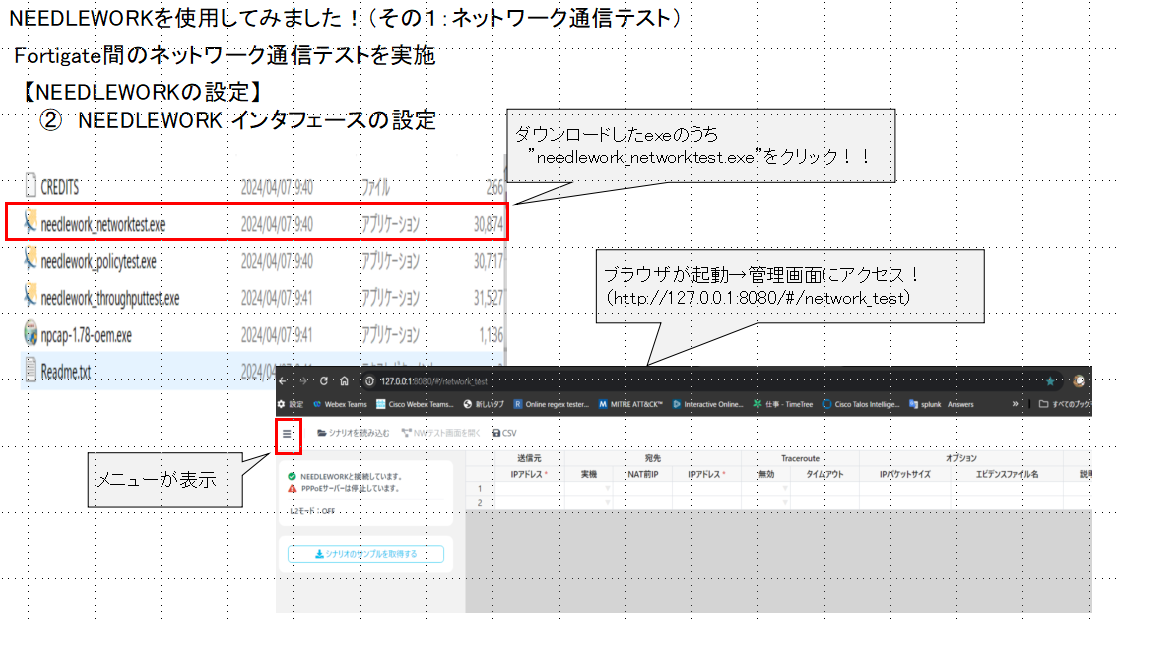

② NEEDLEWORK インタフェースの設定

NEEDWORKを起動(network_networktest.exe)を起動します!

NEELDWORKの設定メニューになります!!

起動後、インタフェース設定を実施します!

設定画面 → インタフェース設定に移行

インタフェース設定を選択

該当のインタフェース(eth1/eth2)をホストのNICに対応付けをして更新を押します

更新をおすと以下のように反映されます!

③ NEEDLEWORK 仮想ルータの設定

メニューで仮想ルータを選択 →仮想ルータを追加

まず仮想ルータVR1を作成します!

仮想ルータ(VR1)に対応するインタフェースとExternal及びinternalを設定します

(externalはFortigateをネクストホップとするデフォルトルートを記述)

→ 必ず更新を押しましょう!!

【更新後の設定確認!】

同様に仮想ルータ(VR2)も追加

(スクショは省略します。。。)

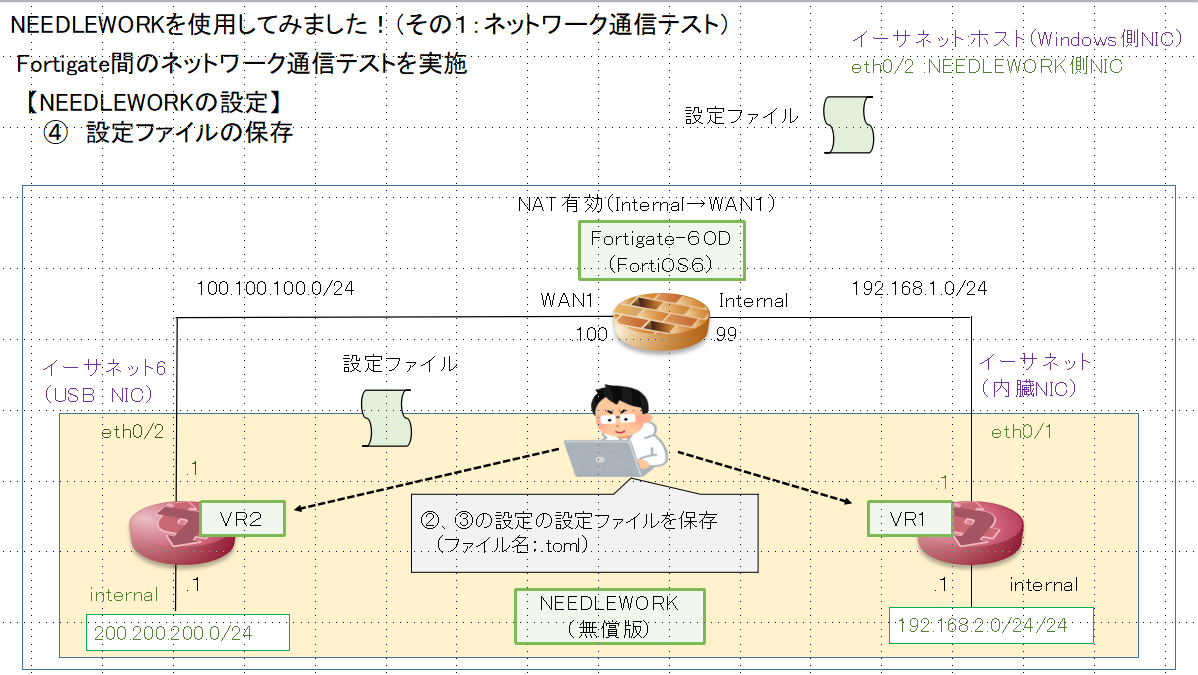

設定ファイルは保存しておくとよいでしょう!!

設定ファイルを保存

拡張子はtomlとなります

ダウンロードフォルダに格納されるようですね!!

【NEEDLEWORKのテスト】

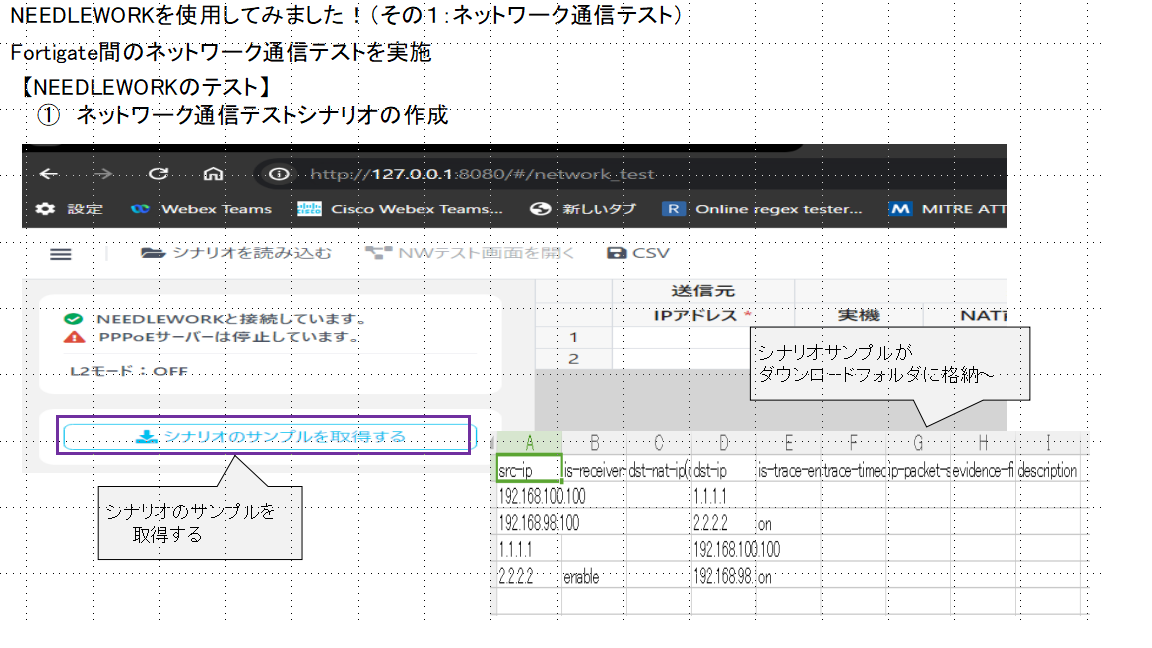

① ネットワーク通信テストシナリオの作成

サンプルシナリオを読み込み!!

サンプルシナリオを修正!!

今回のテストシナリオ(送信元 192.168.2.1 → 宛先 200.200.200.1)

をcsvで作成

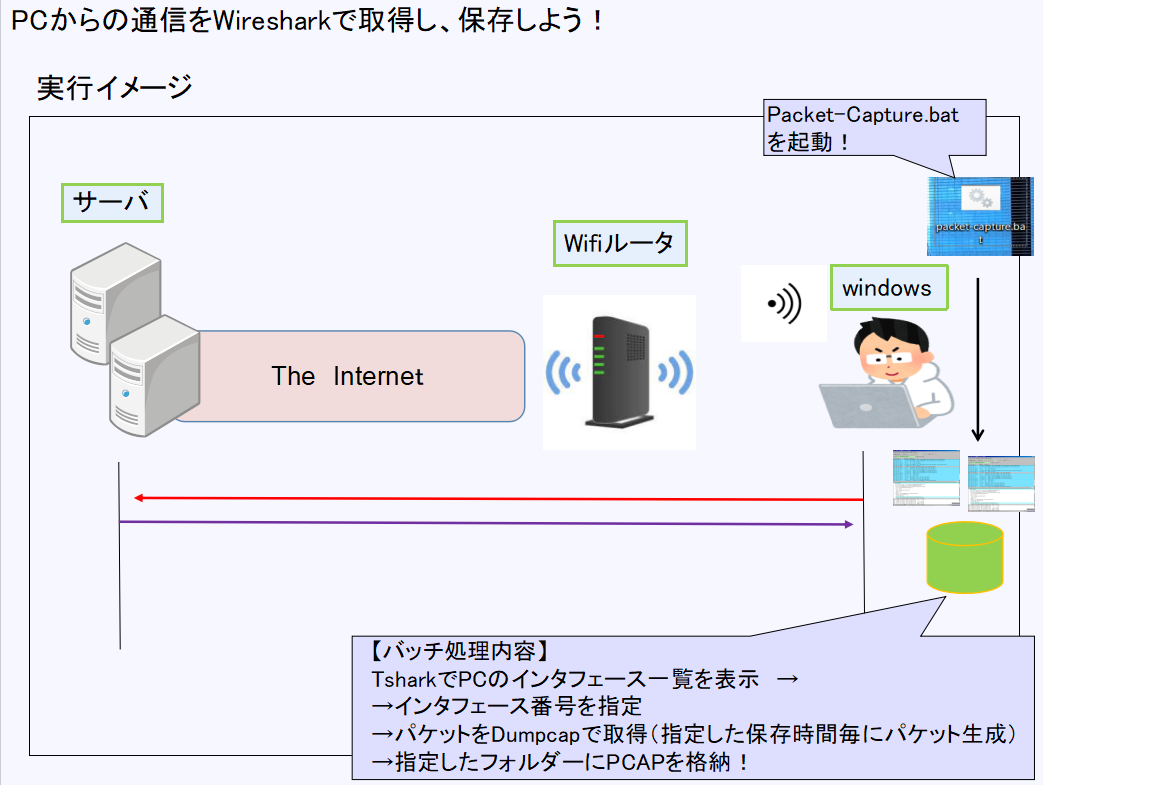

② ネットワーク通信テストの読み込み及び実行

テスト結果は以下のようになりました!!

終了を押すと試験は停止します

テスト結果は保存ボタンを押すことにより結果を保存できたり

キャプチャを押すことによりスクショもとれます!!

(すごい~)

テスト時におけるFortigateでセッション情報も確認できますね!!!

ちなみに。。WAN1からinternalに向けたシナリオを追加したところ。。

もちろん失敗します。。(そりゃそうですね。。)

とりあえずNEEDLEWORKの基本的な使い方はわかりました~

自宅ラボで結構使える機能が充実しているのでうれしいですね(^^;)

今後とも愛用していきたいと思います

エーピーコミュニケーションさんありがとうございます~

最後に情報

無料ウェビナー開催されています!!

オンラインマニュアルも充実~(^^;)!!!!

最後までお読みいただきありがとうございました~